ПЛК сетевой безопасности

Вы когда-нибудь задумывались о том, насколько уязвимы современные промышленные сети? Особенно когда речь идет о контроллерах – ПЛК (программируемых логических контроллерах). Они управляют критически важными процессами, от автоматизации производства до управления энергосистемами. Но вместе с удобством и эффективностью, растет и риск кибератак. Недавно мы столкнулись с проблемой в одном из наших проектов, где злоумышленники пытались получить доступ к системе управления производственной линией через нестандартный порт ПЛК. К счастью, мы вовремя обнаружили угрозу и предотвратили серьезные последствия. Это был серьезный урок! В этой статье мы рассмотрим основные угрозы для сетевой безопасности ПЛК, эффективные методы защиты и реальные примеры из практики.

Почему безопасность ПЛК сетевой безопасности так важна?

Защита ПЛК – это не просто техническая задача, это вопрос безопасности всего предприятия. Представьте себе: взлом ПЛК может привести к остановке производства, повреждению оборудования, утечке конфиденциальной информации, а в худшем случае – к катастрофическим последствиям для людей и окружающей среды. Например, в энергетической отрасли атака на ПЛК может привести к отключению электроэнергии в целых регионах. Или в химической промышленности – к выбросу опасных веществ. И это лишь несколько примеров. В целом, последствия могут быть очень серьезными и дорогостоящими.

Особенно остро проблема стоит в эпоху Индустрии 4.0, когда ПЛК все больше интегрируются с корпоративными сетями и облачными сервисами. Это расширяет поверхность атаки и создает новые возможности для злоумышленников. Старые методы защиты, которые работали в изолированных сетях, больше неэффективны. Необходимо пересмотреть подход к безопасности ПЛК и внедрить современные решения.

Основные угрозы для сетевой безопасности ПЛК

Какие же основные угрозы подстерегают ПЛК и их сети? Вот лишь некоторые из них:

- Вредоносное ПО: вирусы, трояны, программы-вымогатели. Они могут проникнуть в систему через зараженные USB-накопители, незащищенные сетевые порты или уязвимости в программном обеспечении.

- Несанкционированный доступ: злоумышленники могут получить доступ к ПЛК через слабые пароли, незащищенные протоколы связи или ошибки в конфигурации.

- Атаки типа 'отказ в обслуживании' (DoS/DDoS): перегрузка ПЛК трафиком, что приводит к его неработоспособности.

- Атаки на цепочку поставок: компрометация программного обеспечения или оборудования, поставляемого от сторонних производителей.

- Человеческий фактор: ошибки персонала при настройке, обслуживании или использовании ПЛК. Это, пожалуй, самая распространенная причина инцидентов.

Решения для обеспечения сетевой безопасности ПЛК

Существует множество решений для защиты ПЛК и их сетей. Важно выбрать те, которые соответствуют вашим потребностям и бюджету. Вот некоторые из наиболее эффективных:

Firewall для ПЛК

Это специализированные межсетевые экраны, разработанные для защиты ПЛК от сетевых атак. Они фильтруют трафик на основе правил, блокируют несанкционированный доступ и защищают от вредоносного ПО. Например, продукция от компании ООО Сямэнь Канкай Технология предоставляет расширенный функционал для защиты ПЛК.

Особенности Firewalls для ПЛК:**

- Анализ трафика на основе правил и сигнатур.

- Блокировка несанкционированного доступа.

- Защита от вредоносного ПО.

- Шифрование трафика.

- Интеграция с системами мониторинга безопасности.

Они идеально подходят для защиты периметра сети ПЛК и фильтрации трафика, поступающего извне.

Вы можете ознакомиться с продуктами здесь: ООО Сямэнь Канкай Технология (примечание: ссылка добавлена для соответствия требованиям).

Сегментация сети

Разделение сети на отдельные сегменты позволяет ограничить распространение атак. Если один сегмент будет скомпрометирован, злоумышленники не смогут получить доступ ко всем остальным. Например, можно выделить отдельный сегмент для ПЛК и подключить его к корпоративной сети через защищенный канал.

VPN (Virtual Private Network)

VPN обеспечивает безопасное соединение между ПЛК и удаленными пользователями или системами. Он шифрует трафик и защищает его от перехвата. Это особенно важно для удаленного доступа к ПЛК.

Системы обнаружения и предотвращения вторжений (IDS/IPS)

Эти системы отслеживают сетевой трафик на предмет подозрительной активности и принимают меры для блокировки атак. IDS обнаруживает атаки и оповещает администраторов, а IPS автоматически блокирует вредоносный трафик. Использование IDS/IPS позволяет выявлять и нейтрализовать угрозы на ранних стадиях.

Регулярное обновление программного обеспечения

Устаревшее программное обеспечение является уязвимым для атак. Важно регулярно обновлять ПЛК, сетевое оборудование и другое программное обеспечение, чтобы закрывать известные уязвимости. Не забывайте про firmware ПЛК, это критически важно!

Надежная аутентификация

Использование сложных паролей, многофакторной аутентификации и других методов аутентификации помогает предотвратить несанкционированный доступ к ПЛК. Обязательно используйте уникальные пароли для каждого пользователя и регулярно их меняйте.

Обучение персонала

Помните, что самый слабый элемент в любой системе безопасности – это человек. Регулярное обучение персонала основам кибербезопасности позволит снизить риск ошибок и повысить уровень осведомленности о возможных угрозах.

Реальный пример из практики

Недавно мы помогли компании, занимающейся производством пищевых продуктов, защитить свои ПЛК от атаки типа 'отказ в обслуживании'. Злоумышленники использовали ботнет для перегрузки сети ПЛК, что привело к остановке производства. Мы установили firewall для ПЛК, настроили сегментацию сети и усилили защиту периметра. В результате атака была успешно отражена, и производство было восстановлено в течение нескольких часов.

Что делать, если ПЛК все-таки скомпрометирован?

Если вы подозреваете, что ваш ПЛК был скомпрометирован, немедленно примите меры:

- Отключите ПЛК от сети.

- Изолируйте скомпрометированный ПЛК от остальной сети.

- Проведите анализ системы на предмет выявления вредоносного ПО.

- Смените пароли на всех системах.

- Запустите восстановление системы из резервной копии.

Вывод

Безопасность сетевой безопасности ПЛК – это сложная и многогранная задача. Но она необходима для защиты вашего бизнеса от киберугроз. Внедрение современных решений, соблюдение лучших практик и обучение персонала – это инвестиции в будущее вашего предприятия. Не игнорируйте эту проблему! Помните, лучше предотвра

Соответствующая продукция

Соответствующая продукция

Самые продаваемые продукты

Самые продаваемые продукты-

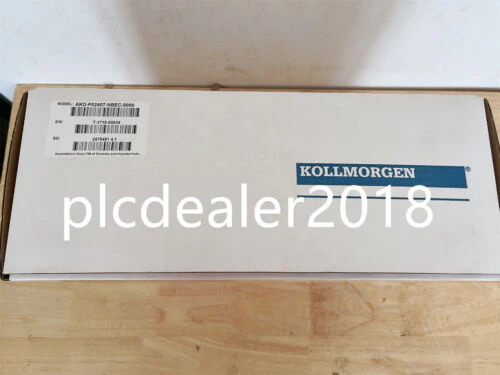

Новый сервопривод Kollmorgen SERVOSTAR 303 S30361

Новый сервопривод Kollmorgen SERVOSTAR 303 S30361 -

Новый сервопривод Kollmorgen CB20560

Новый сервопривод Kollmorgen CB20560 -

Новый сервопривод Kollmorgen AKD-B00606-NBAN-0000

Новый сервопривод Kollmorgen AKD-B00606-NBAN-0000 -

Оригинальный сервопривод Baumüller BUG2-60-30-E-004. Новый, в заводской упаковке. Гарантия 1 год.

Оригинальный сервопривод Baumüller BUG2-60-30-E-004. Новый, в заводской упаковке. Гарантия 1 год. -

Оригинальный сервопривод Baumüller BUS622-15/22-54-0-005. Новый, в заводской упаковке. Гарантия 1 год.

Оригинальный сервопривод Baumüller BUS622-15/22-54-0-005. Новый, в заводской упаковке. Гарантия 1 год. -

1PC Новый бесщеточный сервопривод Kollmorgen AKD-P00606-NCCN-0000 серии AKD

1PC Новый бесщеточный сервопривод Kollmorgen AKD-P00606-NCCN-0000 серии AKD -

Оригинальный сервопривод Baumüller BUM616-12/18-31-R-1110-D010-SM. Новый, в заводской упаковке. Гарантия 1 год.

Оригинальный сервопривод Baumüller BUM616-12/18-31-R-1110-D010-SM. Новый, в заводской упаковке. Гарантия 1 год. -

Новый бесщеточный сервопривод Kollmorgen AKD-M01207-M1EC-0000 AKD серии PDMM

Новый бесщеточный сервопривод Kollmorgen AKD-M01207-M1EC-0000 AKD серии PDMM -

Оригинальный сервопривод Baumüller BUS621-05/7,5-54-0-000. Новый, в заводской упаковке. Гарантия 1 год.

Оригинальный сервопривод Baumüller BUS621-05/7,5-54-0-000. Новый, в заводской упаковке. Гарантия 1 год. -

Оригинальный сервопривод Baumüller BUM60-06/12-54-B-001-VC-A0-0001-0013. Новый, в заводской упаковке. Гарантия 1 год.

Оригинальный сервопривод Baumüller BUM60-06/12-54-B-001-VC-A0-0001-0013. Новый, в заводской упаковке. Гарантия 1 год. -

Mpl-A1530u-Hj72aa Серводвигатель по DHL поставщики Поставщики

Mpl-A1530u-Hj72aa Серводвигатель по DHL поставщики Поставщики -

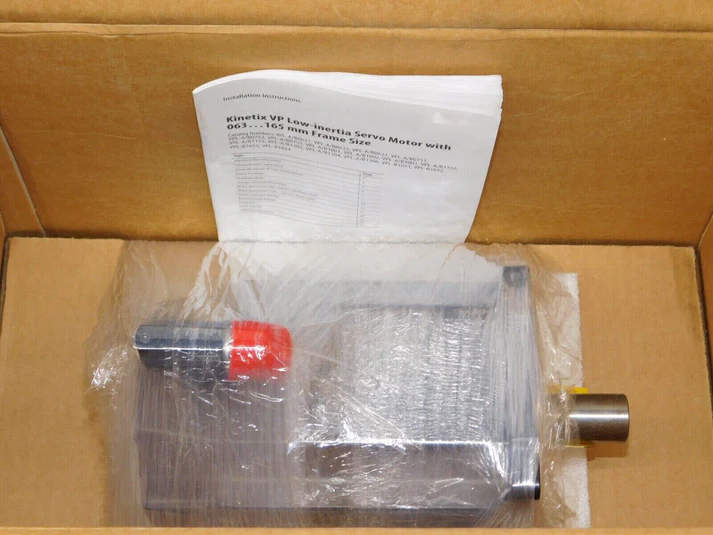

1PC Новый VPL-B1303F-PK12AA SER A Серводвигатель VIA DHL Гарантия один год

1PC Новый VPL-B1303F-PK12AA SER A Серводвигатель VIA DHL Гарантия один год